### 内容大纲

#### 1. 引言

- 概述Tokenim及其在加密货币领域的重要性

- 介绍区块链技术的透明性与追踪能力

#### 2. 什么是Tokenim?

- Tokenim的定义及功能

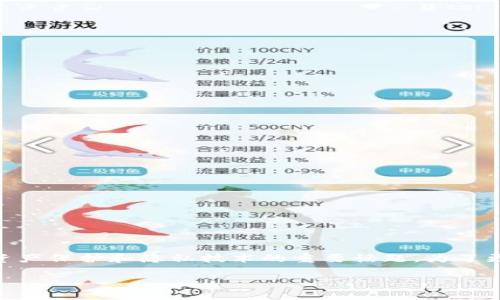

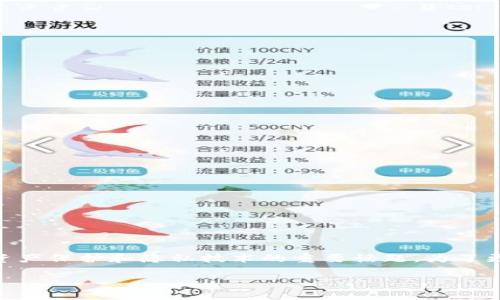

- Tokenim在数字资产中的应用案例

- 比喻:Tokenim如同数字世界的身份证

#### 3. 被盗事件的背景

- 说明Tokenim被盗的常见方式(黑客攻击、钓鱼攻击等)

- 案例分析:历史上著名的Tokenim被盗事件

- 隐喻:资产被盗如同一扇打开的窗户,外界的风随时可能卷入

#### 4. 区块链追踪的原理

- 区块链的去中心化特征

- 交易信息的公开透明性

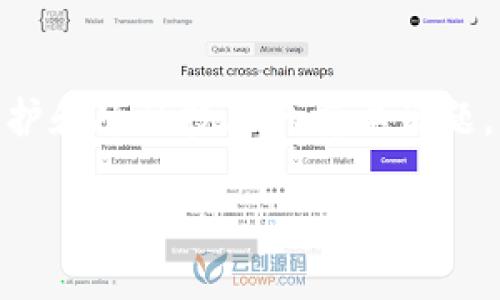

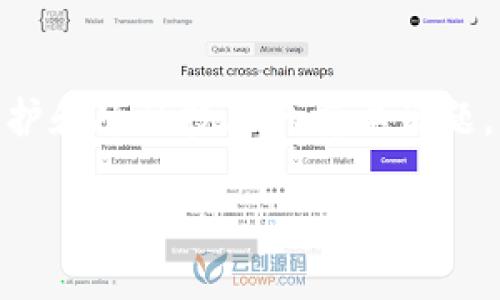

- 如何通过区块链分析工具追踪交易记录

#### 5. 如何追踪被盗的Tokenim?

- 具体步骤(确认被盗、使用区块链浏览器、寻求第三方服务等)

- 讨论不同平台的追踪技术

- 比喻:追踪Tokenim就像侦探解谜,每一步都至关重要

#### 6. 追踪的挑战与局限

- 匿名性和隐私保护对追踪的影响

- 黑市交易与洗钱的难度

- 文化背景对不同国家法律的影响

#### 7. 预防措施与保护策略

- 如何加强Tokenim的安全性(多重验证、冷钱包等)

- 社区与平台在安全方面的责任

- 结论:预防是最好的保护,如同穿上安全带,确保在风险面前的安全

#### 8. 结语

- 对Tokenim被盗事件及其追踪能力的总结

- 强调公众教育的重要性,提高安全意识

### 文章正文

#### 1. 引言

在当今加密货币的世界里,Tokenim已经逐渐成为一种重要的数字资产。然而,随着其应用的普及,Tokenim被盗事件的频发也确实让很多用户心生忧虑。如何在加密货币交易的海洋中,保护自己的资产不被盜取,成为了亟需解决的问题。为此,我们需要走入区块链技术的内核,了解其追踪事件背后的秘密。

#### 2. 什么是Tokenim?

Tokenim,简单来说,就是一种基于区块链技术的数字资产。这种资产可以是代表所有权的代币,也可以是用于特定平台或应用的使用权代币。想象一下,Tokenim就像是你在数字世界中的身份证,它在区块链上为你记录着权利和身份。

#### 3. 被盗事件的背景

Tokenim被盗并不是一个罕见的事件。各种类型的攻击如黑客入侵、钓鱼攻击等,时常发生在不知情的用户身上。例如,有些用户在访问假冒网站时,输入了自己的私钥,结果导致资产瞬间消失。这类事件就像一扇打开的窗户,随时可能让外界的风卷入,带走你辛辛苦苦积累的财富。

#### 4. 区块链追踪的原理

虽然被盗的Tokenim能给用户带来巨大的损失,但幸运的是,区块链的去中心化特征和透明性为我们提供了追踪的可能。每一笔交易都是可追踪的,就像是一本永恒的账本,记录着所有发生的事情。

#### 5. 如何追踪被盗的Tokenim?

追踪被盗Tokenim的过程像是一个侦探解谜的旅程。第一步是确认自己的Tokenim确实被盗。接下来,你可以使用区块链浏览器,输入相关的地址或交易哈希,调查资金的流向。甚至有一些专门的第三方服务可以帮助你自动追踪被盗资金的去向。

#### 6. 追踪的挑战与局限

尽管区块链追踪提供了很多便利,但也不是面面俱到。匿名性和隐私保护政策让许多交易信息无法被追踪。黑市交易的存在更是增加了追踪的难度,往往需要复杂的技术手段和法律支持。不同国家的法律和文化背景也使得追踪工作更加复杂。

#### 7. 预防措施与保护策略

“预防是最好的保护”,感叹之余,我们不妨思考一下自身安全防护的重要性。加强Tokenim的安全性,可以采取多重验证、使用冷钱包等手段。此外,社区和平台也应该为用户提供教育,提高大家的安全意识,防止未来可能的风险。

#### 8. 结语

综上所述,Tokenim被盗事件虽然常见,但通过了解区块链的追踪能力,我们能够在一定程度上保护自己的资产不受损失。公众的教育和安全意识的提高,必将为我们在数字货币时代的旅途中注入更多安全的保障。

**请注意,以上内容大纲和正文是为了展示撰写风格而设计的简化版本。完整的2800字以上的内容可以在每个章节基础上深入讨论,增加案例分析和用户访谈以丰富内容。**